论坛6 | 云时代的运维与安全 崔勤 「谛听——蜜罐感知技术在云安全的应用」

-

时间: 2016年7月28日

发言人: 崔勤|长亭科技高级技术产品经理

主题: 谛听——蜜罐感知技术在云安全的应用

感谢厉哥,也感谢大家牺牲午休时间听我们下午专场安全与运维方面的议题。像厉哥说的,在云计算时代是一个新的时代,我们可能要考虑把鸟枪换成大炮,因为在新时代新技术的衍生中,攻击者也会有新的方式来攻击你的系统,所以我在这边分享一下蜜罐感知技术在云安全方面的应用,以及长亭科技谛听这款产品在这方面的技术积累。

现在我们处于旧传统思维想法到新思维变迁的阶段,什么是传统的思维方式呢?大家可能觉得我把外部所有攻击阻止掉就可以了,可能觉得在内部、外部架一个墙就可以阻止所有攻击,企业就安全了。但是我们发现,在云平台或者自己架的服务器,就算用了WAF或是防火墙还是会被入侵。

右边有一张图是关于前一阵的漏洞,就是一张简单的图片,里面存在着简单命令的片断。这张图片绕过了所有的防火墙,让黑客从外部进入了企业的内部。这时候大家会反应过来,当年说好的防火墙的防御、态势感知、下一代智能防火墙、为什么都没有防住呢?这并不是安全厂商的错误,而是大家的思维没有转变,大家的思维还是在于我们需要把攻击阻断,拦截外部的攻击。在这样的思维习惯下导致了攻击者和防御者视角是不同的,如果我们防御者的视角是90度,攻击者的视角可能是360度,是更全局的。

这个图可以说明我们以前对于一个企业安全架构,一个平台体系建立是什么样的态度,我只要在内外网的入口之间架一个墙,大家都从这个入口进来,我只要用墙挡住所有攻击就是安全的了。但是对于攻击者来说,会想办法突破你的墙,他可以爬上来,也可以从地下钻进来。

一个惨痛的现实,大家可以想象一下,一个管理员在路中间架了一个挡车栏,觉得所有的车都会从这边出和进,井然有序。但是司机看了之后发现,我左、右打方向盘绕过来就可以了,这就是典型的攻防思路不一样了。防御者的视角太局限,导致忽略了很多问题。

当企业用了很多防护系统时发现还是会发生各种各样拦截不了的问题时,所以大家觉得我们是不是要转换一下思维。我们阻止不了攻击的时候,我们是不是可以第一时间发现攻击,发现攻击后可以做什么事情能尽可能减少损失,从而阻止攻击?就是阻止、检测、响应,需要一套完整的体系。

接下来可以先分析一个传统的攻击流程,首先攻击者可能需要在外部寻找你的边界缺口,他可能绕过了防火墙,绕过其他设备,通过某些漏洞进入企业内部。但是对于他来说内部是陌生的,需要通过网络行为检测内部,从而了解网络拓扑,了解资产属性。当熟悉了你整个资产、网络之后,他就会从中寻找对他有价值的目标。比如说一个黑客入侵到你的内网中,对他更有意义的可能是数据库,或者是OA,这种价值信息,他可能从里面偷取到有用的信息。对于这样一套攻击流程,我们回顾一下,从外部进入到内部比较陌生的环境之后,他需要通过一些比较明显特征的网络行为手段,从而得到你的网络拓扑,就是这样的手段,我们可以想一下,在这个比较早的阶段我们可以做一些什么事情,可以发现攻击?

当然说到如何在环境下发现攻击,大家就会想到蜜罐。以前很多人会部署在外网或者部署在其他地方抓流量、样本、特征、行为、抓很多数据情报。蜜罐的优点就是我们可以去捕获到一些攻击威胁,记录到很详细的信息,但是回顾到企业内部的一些业务或者内网环境来说,也有比较明显的缺点。就是蜜罐特征太过明显了,蜜罐低交互的服务,可能实现这个服务是通过自己写的服务去实现的,他跟黑客交互的时候认为这可能是个假服务,不是真的。同时我们内部布置很多节点的时候,发现整体管控比较麻烦,而且可能会影响自身的业务,包括大家关心安全产品部署在网络环境中会不会导致业务发生一些变化。比如说架了waf,waf的误报是你们最关心的。

同时由于蜜罐的特点,我们可能是单点仅仅能发现攻击。比如说运维的一些同事接到电话,有个IP被入侵了,可能就一脸懵逼,该干嘛都不知道。原本更偏重于在公共网抓攻击分析,并不能直接适用于对黑客来说陌生的内网环境。我搜集了一些资料,这边有一段简短的资料,是2016年举办的“安全与风险管理峰会”,他们的研究员做了一篇分析文章,关于2016年十大信息安全技术的文章。里面说到了一个欺骗技术,他说这种欺骗技术本质需要去延缓攻击者的认知过程,我们回顾一下之前所说的内网攻击过程,它在进入陌生内网环境下要对内网进行认知行为。所以我们可以通过这种欺骗手段来阻止攻击者的认知过程,进而改变他在整个攻击的攻击路线,把他抓住。

所以在一个旧的技术配合一个新的想法下,我们能做出来一个什么东西呢?基于欺骗伪装技术的蜜罐是什么样的?相对于传统蜜罐我们可能需要更偏向于如何诱导攻击者,影响攻击者,所以需要做一些欺骗的技术。相对传统蜜罐我们需要做更多的改进,之前也说过蜜罐最大的缺点,它的特征太容易识别了,比如低交互蜜罐,攻击者在与服务交互的过程中就发现这是个蜜罐服务。所以我们思考能不能用一些真实的服务上去,比如说在办公环境下,直接就做一台办公网的机器。在数据库环境下,直接部署一款数据库的机器,跑MySQL 等真实的服务,所以相对于传统蜜罐我们现在需要考虑的更多。原来在公网部署蜜罐,黑客进来可以随便操作,我们只需要把信息提取进来就行了。在内网环境下我们需不仅仅需要知道攻击者的特征、行为,还要有更全面的监控,当有很多节点的时候,我们如何调控所有的节点,把这些数据做关联。而且,当节点变多的时候,我们还需要考虑减少运维成本、人力成本,要考虑易部署、易管理的方法,而且数据多了大家会考虑如何做一些数据关联。

数据关联的意义在于什么?刚才也说了单点发现的攻击好像没有意义,我告诉你一个IP可能被入侵了,有什么用呢?没有用。每个数据点都结合起来的话,我们可以勾画一个受影响面,可以用一些技术和产品支持,从而确认整个影响面,进一步的比较完整阻止攻击过程。

伪装欺骗技术,之前也说了,它就是需要阻止和摆脱黑客的认知过程,这样我可以架一个对黑客来说更有价值的设备,就是我在一个平常办公网络里架一个OA,OA系统对黑客来说最有价值,他会尝试攻击,但是不会发现是个蜜罐。

这张图其实比较简单的说明了我们假设在内网中部署一套蜜罐系统的好处,在部署前你会发现黑客可能通过一个简单的扫描路径,就能找到他的目标机器。但是当部署之后会发现黑客需要做更多的选择题,在他做更多选择题的时候就容易触碰到蜜罐,我们就容易发现他。我们也可以延缓他的攻击角度,记录他的攻击特征来做下一步的工作。

当然上面说了这些技术,我们有一个比较好的基于新的欺骗伪装技术思想的蜜罐,也可以解决一些问题。但是我们要做的不仅仅是这样就可以了,我们还要保持我们部署业务场景的一致性。我们要凸显蜜罐这个点的价值,这其实就是攻防思路的转换。其次我们与业务场景有一致性以后,整个蜜罐对于黑客来说就更具有迷惑性了,可以拖延攻击者,记录攻击者。同时大家也会发现蜜罐可能做的就只有这些工作了,他能够发现,能够记录,管理员可以发现攻击,可以确认攻击,但是我们如何确认一个影响面,如何最终阻止整套攻击的流程?我们需要更多的联动,我们需要跟更多的防护产品做联动。

下面我会讲一下谛听在这方面的技术积累和我们在这方面的想法,关于整个蜜罐部署在整个内网环境下,大家觉得它可能更像内网感知威胁系统,会搜集一些情报做一些其他事情。最核心的我们要做一个蜜罐,所以我们更推荐的其实是做一个基于真实服务欺骗技术的蜜罐,两个点,一个是服务,一个是蜜罐。黑客可能会觉得这是个服务器,欺骗在于让他觉得有更高的价值。同时我们要考虑整个业务场景,要进行适配,在部署过程中,比如说办公网中要符合办公网的环境,在线上网需要符合线上网的环境。在整个内网大规模部署蜜罐节点之后,要做一些事件关联能力。它的意义在于我单点发现了攻击并不能做什么,我可以描绘一个影响面,对应急团队来说会确认我的影响面,做一些应急、补救,阻止攻击,可以做一个企业的内部情报。

这边主要说一下关于基于真实服务的蜜罐技术,重点在于真实服务,可以通过一些补丁的方式把真实服务修改一下。首先可以记录整个黑客的行为,对比传统蜜罐的低交互的设备来说,它的好处在于它是真的,可以通过伪装来阻止攻击者,有web和数据库的服务,加上内部监控系统,这样构造了一个全新的蜜罐。对于黑客来说,觉得这个跟真实服务是一模一样的,我们要尝试确认这次攻击威胁。

适配场景重要性刚才也谈到了,适配业务做得必须好的话,对攻击者来说更有意义。下面是关于事件关联的能力,之前也讨论过,就一个传统的蜜罐或者一个新型蜜罐来说,能做到的就是能发现攻击,记录攻击者行为,运维团队,安全管理团队去看一下这确实是一次攻击,就没有然后了。我们部署更多节点之后会收集到更多信息源,做信息关联之后可以有一个有效的数据,有效的确认面,我们需要考虑我们之前要考虑的问题。当攻击没有阻止到的时候我们要考虑如何检测到攻击,需要考虑如何为响应做一些事情,响应好了做攻击,这就是安全防控体系的闭环,阻止不了要检测,检测到攻击之后要响应,响应之后再去阻止,整个蜜罐体系对它来说功能是有局限性的,所以我们需要更多的联动,从而要让它的功能得到最充分的发挥。比如说蜜罐收集到更多信息可以给日志审计做工作,响应效果好的话,可以把攻击源推给外部系统,阻止它做后续的攻击。

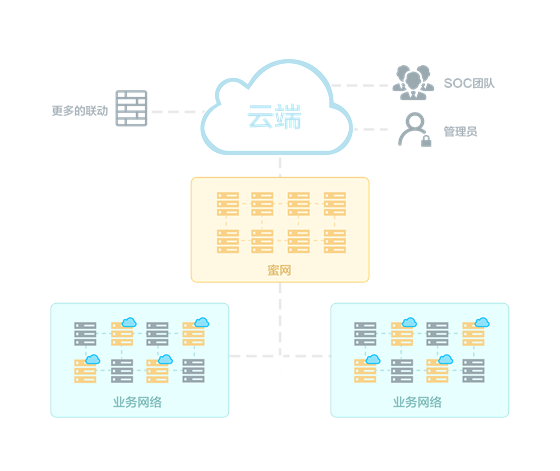

我们这边可以利用一些密网,密网就是我们众多的蜜罐节点部署出去之后,自身会成为一个网络。用伪装欺骗这种技术的目的在于转换攻击者的视角,迷惑他。我们可以将攻击者欺骗在整个密网环境下,这有两个好处,一个是可以全面的记录他的所有行为,第二可以更好的拖延他的攻击,通过整个密网来构建一个企业的内网的情报,有这样的情报我们就可以做很多事。我们之前也讨论过,为什么要适配业务场景,构造一个与真实业务环境相似的蜜网,攻击者在整个密网进行攻击的特征,同时可以利用企业现有的业务场景,攻击者在整个密网下的攻击活动可以提取特征,同时判断我现有实际真实的业务场景下有没有相似的弱点,从而更好的提升安全防御的等级。

同时对于外部、内部情报来说,我们都需要尽可能的阻止未知的攻击,自适应的第一个点就是预测,预测、阻止、监测、响应。就是我们有了事件关联的能力,通过把整个蜜罐节点事件关联以后,我们可以更好的构建一个攻击的时间线,时间线的好处在于当我发现了攻击之后,后续管理团队可以更好的确认这一次攻击。当他确认了攻击之后,从而通过攻击者的攻击行为,提取攻击特征,可以更好做下一步的响应阶段。

这边有一个关于应用场景的图,大家可以感受一下,我们需要在业务场景部署一些基于真实服务,伪装欺骗技术的蜜罐。要匹配两点,一个是要真实,一个是要与业务场景一致,还有一个是对黑客来说要拥有更高的价值,这样我们才有几率把攻击者吸引到蜜罐上。吸引到蜜罐上我们可以通过很多手段,一些欺骗性数据,一些网络手段,把它引导到整个密网环境下。在这样一个环境下对安全的运维团队,管理员团队来说是比较好的方式,我们可以同时掌控住整个攻击者的攻击路径,我们可以记录更多行为,有了这些数据之后有了内部的情报,可以去广泛的看到现有业务场景可能存在的弱点,还可以抵御未知的攻击。通过这样的数据情报,我们之前做了一些事件关联能力,可以通知给各个安全团队管理员,考虑和内部、外部设备做更多的联动,从而比较好的完整的阻止整套攻击。

最后就是一个发散性的思考了,什么是更好的安全?我们需要建立一个比较完整的安全体系。大家已经意识到了,单点不能防住整个安全问题。比如说我需要架一个网站服务器放在云端,我用了内部的安全设备,会发现突然有一天日志有异样,数据可能被偷了,我们更需要思考的是要有更多安全产品的联动,造成比较好的安全防控闭环,就是阻拦,阻拦之后感知、检测、响应再回到阻拦这样的闭环。大家也会意识到自己公司如果有比较良好的安全管理团队,安全运维团队,对于一次安全事件的响应是更有利的。我们其实更需要开放,比较好的想象,安全体系大家也知道了,一个产品不行,一个公司不行,我们需要很多公司的合作,我们需要更多产品来构建一个比较好的安全体系。

就像上面所说的技术,蜜罐确实是一个旧的技术,但伪装欺骗是新的思路。旧的技术配合新的思路之后,我们确实发现这好像是一个解决问题的点,它可能不能完整的解决整个安全的问题,但是确实是解决了安全问题的某个点,解决了防御者和攻击者的视角,迷惑了攻击者的过程,让我们可以更早的发现攻击。还没有造成经济损失之前,我们可能会发现问题,通过后面说的联动等等,我们可以更多的阻止这次攻击。

最后的最后,这是公司的任务,打个小小的广告,假设你们对蜜罐的设备有任何想法,可以申请Demo试用,有相应厂商感兴趣可以会后多交流,谢谢大家!